Cuando ya parecía que todo el mundo se olvidaba un “poquito” de la amenaza de WannaCry, y, por extensión, de los problemas que un ransomware puede generar, surge una nueva oleada de ciberataques a escala mundial, encabezada por un virus conocido como “Petya”.

Petya o NotPetya, el nuevo ransomware que releva a WannaCry

Cuando ya parecía que todo el mundo se olvidaba un “poquito” de la amenaza de WannaCry, y, por extensión, de los problemas que un ransomware puede generar, surge una nueva oleada de ciberataques a escala mundial, encabezada por un virus conocido como “Petya”, que nos vuelve a recordar nuestra dependencia tecnológica, lo vulnerables que seguimos siendo las organizaciones a este tipo de situaciones y lo poco precavidos que podemos llegar a ser aún a pesar de las advertencias de seguridad hechas en el pasado reciente.

La historia se repite

Ayer por la mañana temprano volvía a saltar la noticia. Como si de un déjà vu se tratase y de forma análoga a lo que ocurrió un par de meses atrás, varias organizaciones y compañías multinacionales (en algunos medios apuntaban a más de 80), con especial impacto en Ucrania, declaraban estar afectadas por un nuevo ciberataque global que volvía a secuestrar miles de ordenadores con sistemas Windows vulnerables.

El secuestro consistía una vez más en el cifrado de datos contenidos en sus discos duros y en la petición de un pago a modo de rescate, de 300 dólares en bitcoins y el envío de un email a una cuenta (email que a estas horas ha dejado de funcionar).

“Petya”, “Petrwrap”, “NotPetya”… Los nombres con los que se ha dado a conocer a esta “joya”

Las primeras noticias apuntaban a que el responsable de este nuevo ciberataque es un malware de tipo ransomware cuya variación corresponde a la rama de la familia Petya o Petrwrap. Sin embargo, fabricantes como Kaspersky se han posicionado en catalogarlo como un ransomware no conocido hasta la fecha y lo han bautizado como “NotPetya”.

Al igual que ocurrió con el anterior ciberataque mundial, este nuevo malware aprovecha la misma vulnerabilidad SMB de seguridad de Microsoft Windows que sirvió como puerta de entrada a WannaCry y para la que el fabricante de Vermont ya publicó el pasado marzo el parche de seguridad MS17-010 (del que te contamos cómo aplicarlo en este post previo).

¿Cómo actúa?

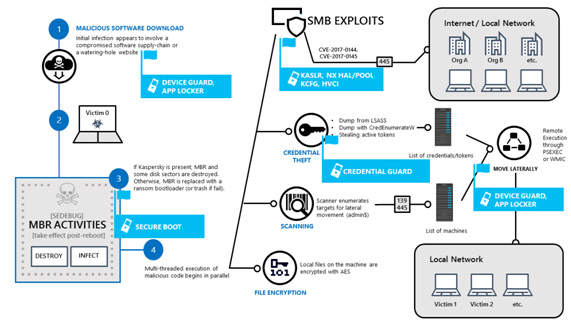

En el momento de empezar a escribir este artículo, desde INCIBE, Instituto Nacional de Ciberseguridad, se publicaba que todavía no era conocido a ciencia cierta el método de infección. Sin embargo, según este organismo, todo apunta a que la propagación de este nuevo malware es “similar a WannaCry, pero también podría propagarse a través de otros mecanismos habituales de este tipo de malware”.

De hecho, Petya utiliza también EternalBlue, la misma herramienta de propagación que fue robada a la Agencia de Seguridad Nacional estadounidense (NSA) hace unos meses. Es por ello que desde el principio los expertos apuntaban de nuevo a que lo más peligroso de este nuevo malware no era tanto el cifrado con el que secuestraba los datos de los usuarios afectados (que también), sino el gusano que utiliza para su propagación y su rapidez en difundirse gracias a EternalBlue.

Actualización de INCIBE a 28-06-2017

En la web de INCIBE hoy miércoles publicaban una actualización de la información con las siguientes vías de propagación:

- PsExec, en equipos con permisos de administración habilitados.

- Windows Management Instrumentation Command-line (WMIC), si las credenciales se han obtenido en memoria mediante herramientas similares a Mimikatz o LSADump

- Parche de seguridad MS17-010, o vulnerabilidad conocida como EternalBlue.

Cuando encuentra un equipo con permisos de administración, el malware trata de comprometerlo mediante la encriptación del sector de arranque (MBR) y, si no lo consigue, cambia de estrategia para pasar a cifrar bajo el estándar de encriptación AES-128 determinados ficheros de datos. Una vez infectado el equipo y eliminados los eventos del sistema, programa una tarea a un tiempo vista (de 10 minutos a 1 hora) por la cual el sistema se reiniciará solo y solicitará el rescate de los 300 dólares en bitcoins

¿En qué se diferencian Petya y WannaCry?

La diferencia más importante con WannaCry es que Petya es un ransomware con un código más depurado que aprovecha más vulnerabilidades de los equipos con sistemas Windows de Microsoft.

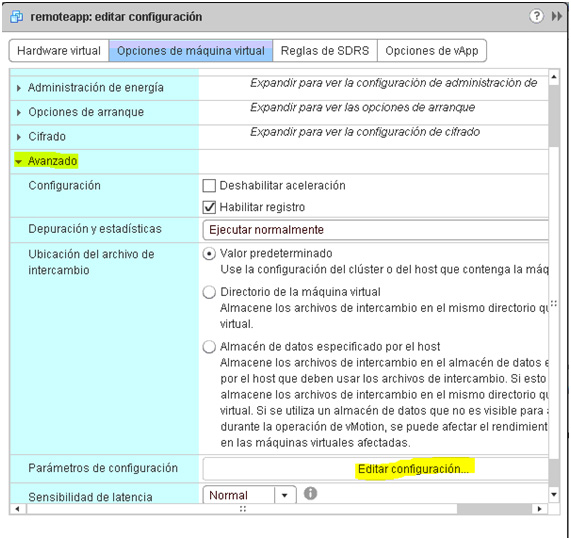

Petya, a diferencia de WannaCry, no cifra los ficheros de datos uno a uno, sino que lo que hace es cifrar la tabla maestra de arranque del disco duro, inutilizando con ello la partición de arranque del sistema y mostrando en su lugar el mensaje de que el equipo ha sido secuestrado y en el que también solicita al usuario un rescate. Si no lo consigue, Petya pone foco en otros ficheros que, aunque menos, son muy importantes para las organizaciones. Y es que hablamos de pdfs, archivos de ofimática, máquinas virtuales, copias de seguridad, bases de datos y un largo etcétera.

En algunos medios online mencionan además que Petya es capaz de robar credenciales de usuarios administradores y que, gracias su rápida propagación en redes, podría haber atacado también a ordenadores aún a pesar de que estos tuviesen el parche de seguridad de Microsoft aplicado. De ser así, sería el propio ransomware quien tendría capacidad de suplantar a un usuario administrador, e instalar por sí mismo el malware aprovechando los privilegios que le otorgan sus credenciales.

Qué medidas es recomendable adoptar

Ante cualquier sospecha de que algo raro puede estar pasando, las empresas están tomando medidas drásticas, desconectando sus equipos de Internet, no enviando correos desde cuentas corporativas y apagando los equipos con comportamientos anómalos.

Petya parece estar aprovechando vulnerabilidades recientemente publicadas por Microsoft, concretamente las que anunció el pasado 13 de junio. Esta cercanía en el tiempo ha hecho que muchas empresas y personas no hayan podido actualizar sus sistemas por la falta de tiempo inherente a las fechas.

Os mantendremos informados de las posibles curas oficiales que vayan surgiendo, pero mientras tanto, os recomendamos adoptar las medidas que siempre surgen ante este tipo de situaciones:

- Actuar siempre con lógica y prudencia.

- Cuidado con el email. Desconfiar de los archivos recibidos no esperados, sean de destinatarios conocidos o desconocidos.

- Cuidado con los archivos descargados de Internet.

- A nivel organizativo:

- Actualizar los equipos tanto a nivel de sistemas operativos como del resto de software instalado, con especial hincapié en la aplicación de los últimos parches de seguridad de los sistemas operativos Windows de Microsoft

- Restringir los accesos desde fuera de la organización y, en caso de llevaros a cabo, hacerlo bajo protocolos seguros.

- Restringir al mínimo los privilegios de los usuarios en los sistemas operativos.

- Bloquear ejecución de ficheros en rutas como %AppData% o %Temp%.

- Monitorizar y bloquear en la medida de lo posible los puertos TCP 135, 445, 1024-1035.

- Realizar copias de seguridad periódicas de sus archivos y datos más críticos.

- Instalar en la medida de lo posible soluciones de protección avanza que hayan demostrado ya sus capacidades ante este tipo de situaciones. Aunque son muchas las soluciones que hay en el mercado nosotros abogamos por Panda Adaptive Defense, por su efectividad ante los ataques precedentes.

- Tratar de mantenerse al día en lo que a noticias sobre ciberseguridad se refiere y actualización de políticas de seguridad.

Desde Conasa apoyamos a nuestros clientes en su día a día digital, proporcionando servicios de valor sobre infraestructuras, sistemas y soluciones de gestión empresarial.

Ante cualquier incidencia de seguridad que puedas estar experimentando te recordamos que estamos a tu disposición en los teléfonos 902 076 459 y 948 130 453.

Muchas gracias por tu confianza.